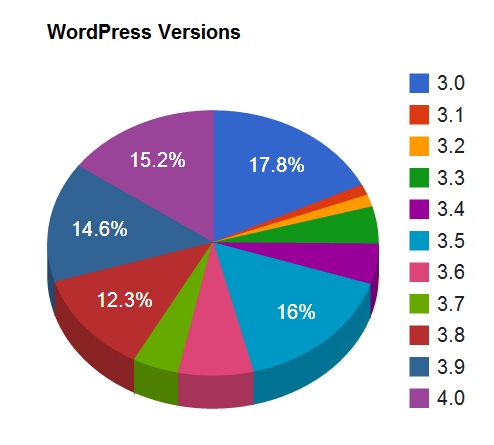

芬兰资安业者Klikki Oy发现知名的免费架站平台WordPress 3版本含有重大安全漏洞,骇客可以利用跨站指令码(Cross-site scripting, XSS)攻击接管网站管理员的权限,进而在网站上注入各种恶意程式。根据WordPress今年11月的估计,目前3.x版使用率约占WordPress的85.6%,因此全球可能超过5000万个WordPress网站受到该漏洞影响,建议使用者立即更新到最新版的WordPress版本。

全球以WordPress架站的网站粗估超过6000万,受影响的3.x版占了85.6%,相当于超过5000万个网站。(如下图)

发现这个漏洞的Klikki Oy研究人员Jouko Pynnonen表示,该漏洞允许骇客在特定的文字栏位中注入程式码,通常是WordPress网站上文章或网页的评论(迴响,或回应)区域,WordPress上的预设值为任何人都可以评论或回应,而且不需登入或验证。

骇客能够在回应中注入夹杂程式码的内容,当目标对象透过管理员仪表板读取该评论时,就会触发恶意程式以接管管理员的帐号,之后便能执行各种管理员权限,包括更改管理员密码、建立新的管理员帐号,甚至在伺服器上执行攻击程式。

Klikki Oy已开发出概念性攻击程式,指出此一漏洞让骇客不需登入就能嵌人恶意程式,同时还能造成伺服器伤害,这也是WordPress自2009年以来最严重的漏洞。

WordPress是在2010年6月释出WordPress 3.0版本,4.0则于今年的9月发表,显示该漏洞已存在4年,影响3.0~3.9.2。不过,此一漏洞并未波及最新的4.0版。

WordPress官网在释出WordPress 4.0.1的说明中表示,这次版本释出属重大的安全更新,建议所有较旧的WordPress版本都立即更新。3.9.2 以及更早之前的WordPress 版本都受到跨站指令码漏洞所影响,可让匿名使用者感染网站。该漏洞是由Jouko Pynnonen所发现。

虽然WordPress 4.0不受该漏洞影响,但4.0.1另外解决了23只臭虫,共八项的安全问题。

此外,Klikki Oy也对于未能更新或升级的WordPress用户提出暂时解决方案,建议网站可以关闭Texturize功能,同时也释出外挂程式以协助网站关闭该功能。(编译/陈晓莉)

![[荷兰电商展直击] 见证荷兰电商10年发展 [荷兰电商展直击] 见证荷兰电商10年发展](/upload/tw/blog/PIC_0758c266c684707e3147.webp)